SAML シングルサインオン (SSO)

SAMLシングルサインオンを利用すると、組織メンバーは既存のIdP認証情報を使ってk-ID Compliance Studioにアクセスできます。この機能は組織管理者のみ利用可能で、開発チーム全体の認証を効率化します。

前提条件

- k-ID組織の管理者またはオーナーであること

- 組織のIdP(アイデンティティプロバイダー)管理権限

- IdPがSAML 2.0をサポートしていること

ステップ1: IdPの設定

まず、IdPで新しいSAML 2.0アプリケーションを作成します。手順はIdPによって異なるため、各IdPのドキュメントを参照してください。

必須SAML設定

SAMLアプリケーション作成時は、以下の値を使用してください:

| フィールド | 値 |

|---|---|

| Single Sign-on URL | https://publisher-portal-api.k-id.com/api/v1/auth-sso/sp/acs |

| SAML Assertion Claim | email または http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

重要: ユーザーのメールアドレスが上記いずれかのSAMLアサーションに正しくマッピングされていることを必ず確認してください。これ��が正しく設定されていない場合、SSO認証は失敗します。

ステップ2: IdPメタデータの取得

SAMLアプリ作成後、IdPからIdPメタデータが提供されます。これはSSO統合に必要な設定情報や証明書を含みます。

- XMLファイルとしてダウンロード

- メタデータURL

- コピー可能な生XMLテキスト

ステップ3: k-ID Compliance StudioでSSOを有効化

- 組織設定に移動

- 管理 → 組織

- 設定タブを開く

- ページ上部の設定タブをクリック

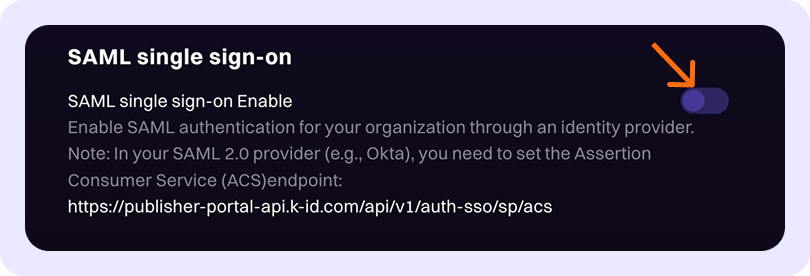

- SAML SSOを有効化

- 「SAMLシングルサインオン」セクションを探し、SSOを有効化

- メタデータを設定

- ステップ2で取得したIdPメタデータを貼り付け

- XML全体を含めること

ステップ4: 設定のテスト

- 「SSOをテスト」ボタンをクリック

- テスト認証フローが開始されます

- IdPで認証

- IdPにリダイレクトされ、企業アカウントでログインします

- 成功を確認

- 成功すると設定ページに戻り、テスト成功の確認が表示されます

トラブルシューティング

- URLの誤り: Single Sign-on URLが正しいか確認

- 証明書の問題: IdPメタデータに有効な証明書が含まれているか確認

- SAMLアサーションの不一致: ユーザーのメールアドレスが受け入れられるSAMLアサーションに正しくマッピングされているか確認してください。

- ユーザーマッピング: IdPのメールアドレスとk-IDのユーザーが一致しているか確認

サポート

問題が解決しない場合は、サポートチームまでご連絡ください:

📧 サポート連絡先: support@k-id.com

- 組織名

- 利用IdP

- エラーメッセージのスクリーンショット

- IdPメタデータ(証明書はマスク)

SAML SSOが正常に設定・テストされると、組織メンバーは企業アカウントでk-ID Compliance Studioにログインでき、アクセス管理が効率化されセキュリティも向上します。

ユーザーログインプロセス

組織メンバーがSSOでk-ID Compliance Studioにログインする際の流れ:

- 組織ドメイン入力 - ログイン画面で組織のドメイン(短く一意な識別子)を入力

- IdPで認証 - IdPにリダイレクトされ認証を完了

- ポータルにアクセス - 認証成功後、k-ID Compliance Studioにログイン

SSO利用者には組織ドメイン識別子を必ず共有してください。