SAML 单点登录 (SSO)

SAML 单点登录允许您的组织成员使用现有的身份提供商凭据访问 k-ID Compliance Studio。此功能仅对组织管理员开放,可简化开发团队的用户认证。

前提条件

- 您必须是 k-ID 组织的管理员或所有者

- 拥有组织 IdP(身份提供商)的管理员权限

- IdP 必须支持 SAML 2.0

步骤1:配置身份提供商

首先,需在 IdP 中创建新的 SAML 2.0 应用。具体步骤因 IdP 而异,请参考其官方文档。

必需的 SAML 配置

创建 SAML 应用时,请使用以下值:

| 字段 | 值 |

|---|---|

| Single Sign-on URL | https://publisher-portal-api.k-id.com/api/v1/auth-sso/sp/acs |

| SAML Assertion Claim | email 或 http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

重要: 请务必确保用户的邮箱地址已正确映射到上述任一 SAML Assertion。若未正确配置,SSO 认证将失败。

步骤2:获取 IdP 元数据

创建 SAML 应用后,IdP 会提供IdP 元数据,其中包含 SSO 集成所需的配置信息和证书。

- 可下载的 XML 文件

- 元数据 URL

- 可复制的原始 XML 文本

步骤3:在 k-ID Compliance Studio 启用 SSO

- 进入组织设置

- 依次点击管理 → 组织

- 访问设置标签

- 点击页面顶部的设置标签

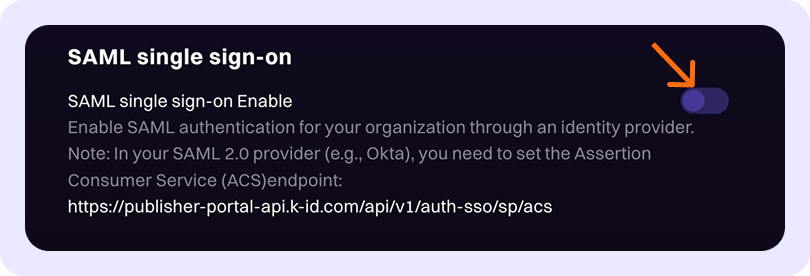

- 启用 SAML SSO

- 找到“SAML 单点登录”部分,切换开关以启用 SSO

- 配置元数据

- 粘贴步骤2获取的 IdP 元数据(完整 XML)

步骤4:测试配置

在为组织激活 SSO 之前:

- 点击“测试 SSO”

- 这将启动测试认证流程

- 在 IdP 进行认证

- 您将被重定向到 IdP,使用企业凭据登录

- 确认成功

- 成功后将返回设置页面,并看到测试成功的确认信息

故障排查

- URL 错误:确认 Single Sign-on URL 完全正确

- 证书问题:确保 IdP 元数据包含有效证书

- SAML Assertion 不匹配:请确保用户邮箱地址已正确映射到受支持的 SAML Assertion。

- 用户映射:IdP 邮箱需与 k-ID 用户一致

获取帮助

如遇问题,请联系支持团队:

📧 联系支持: support@k-id.com

- 组织名称

- 使用的 IdP

- 错误信息截图

- IdP 元数据(证书可打码)

SAML SSO 成功配置并测试后,组织成员即可使用企业凭据登录 k-ID Compliance Studio,实现高效的访问管理和更高的安全性。

用户登录流程

组织成员使用 SSO 登录 k-ID Compliance Studio 时需:

- 输入组织域名 - 在登录界面输入组织的域名(简短唯一标识符)

- 通过 IdP 认证 - 跳转到 IdP 完成认证

- 访问门户 - 认证成功后登录 k-ID Compliance Studio

请务必将组织域名标识告知所有需使用 SSO 的团队成员。