SAML 단일 로그인(SSO)

SAML 단일 로그인을 통해 조직 구성원이 기존 신원 제공업체 자격 증명을 사용하여 k-ID Compliance Studio에 액세스할 수 있습니다. 이 기능은 조직 관리자만 사용할 수 있으며 개발 팀 전체의 사용자 인증을 간소화합니다.

전제 조건

- k-ID 조직의 관리자 또는 소유자여야 합니다

- 관리자 권한이 있는 조직의 신원 제공업체(IdP)에 액세스할 수 있어야 합니다

- IdP가 SAML 2.0을 지원해야 합니다

1단계: 신원 제공업체 구성

먼저 신원 제공업체에서 새로운 SAML 2.0 애플리케이션을 생성해야 합니다. 정확한 단계는 IdP에 따라 다르므로 해당 문서를 참조해야 할 수 있습니다.

필요한 SAML 구성

SAML 애플리케이션을 생성할 때 다음 값을 사용하세요:

| 필드 | 값 |

|---|---|

| 단일 로그인 URL | https://publisher-portal-api.k-id.com/api/v1/auth-sso/sp/acs |

| SAML 어설션 클레임 | email 또는 http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

2단계: IdP 메타데이터 획득

SAML 애플리케이션을 생성한 후, 신원 제공업체에서 IdP 메타데이터를 제공합�니다. 이 메타데이터에는 SSO 통합에 필요한 필수 구성 세부사항과 인증서가 포함되어 있습니다.

메타데이터는 일반적으로 다음으로 제공됩니다:

- 다운로드 가능한 XML 파일

- 메타데이터 URL

- 복사할 수 있는 원시 XML 텍스트

3단계: k-ID Compliance Studio에서 SSO 활성화

이제 k-ID Compliance Studio 내에서 SSO를 구성합니다:

-

조직 설정으로 이동

- 관리 → 조직으로 이동

-

설정 탭 액세스

- 페이지 상단의 설정 탭을 클릭

-

SAML SSO 활성화

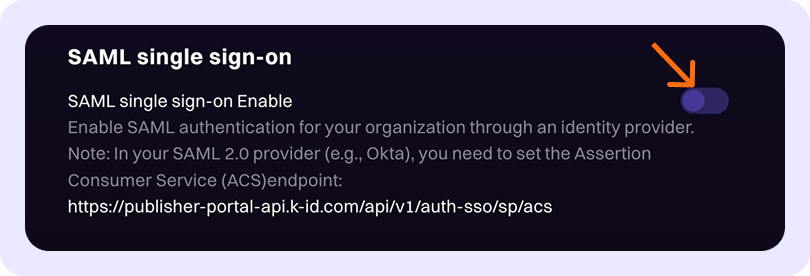

- "SAML 단일 로그인" 섹션을 찾으세요

- 옵션을 토글하여 SSO 활성화

-

메타데이터 구성

- 제공된 필드에 IdP 메타데이터(2단계에서 획득)를 붙여넣으세요

- 전체 XML 메타데이터가 포함되어 있는지 확인하세요

4단계: 구성 테스트

조직에 대해 SSO를 활성화하기 전에:

-

"SSO 테스트" 클릭

- 테스트 인증 플로우가 시작됩니다

-

인증 완료

- 신원 제공업체로 리디렉션됩니다

- 회사 자격 증명으로 로그인

-

성공 확인

- 성공하면 설정 페이지로 다시 리디렉션됩니다

- 테스트가 성공했다는 확인을 볼 수 있어야 합니다

문제 해결

설정 중 문제가 발생하는 경우:

일반적인 문제

- 잘못된 URL: 단일 로그인 URL이 정확히 일치하는지 다시 확인하세요

- 인증서 문제: IdP 메타데이터에 유효한 인증서가 포함되어 있는지 확인하세요

- SAML 어설션 불일치: 사용자의 이메일 주소가 허용된 SAML 어설션 중 하나에 올바르게 매핑되었는지 확인하세요

- 사용자 매핑: IdP의 사용자 이메일 주소가 k-ID의 이메일 주소와 일치하는지 확인하세요

도움 받기

SAML SSO 구성에 계속 문제가 있는 경우 지원 팀이 도움을 드립니다:

📧 지원 문의: support@k-id.com

지원에 문의할 때 다음 정보를 포함하세요:

- 조직 이름

- 사용 중인 신원 제공업체

- 오류 메시지 스크린샷(있는 경우)

- IdP 메타데이터(인증서는 편집)

SAML SSO가 성공적으로 구성되고 테스트되면, 조직 구성원이 회사 자격 증명을 사용하여 k-ID Compliance Studio에 로그인할 수 있어 액세스 관리가 간소화되고 보안이 향상됩니다.

사용자 로그인 프로세스

조직 구성원이 SSO를 사용하여 k-ID Compliance Studio에 로그인할 때:

- 조직 도메인 입력 - 사용자는 로그인 화면에서 조직의 도메인(조직의 짧고 고유한 식별자)을 제공해야 합니다

- IdP를 통한 인증 - 인증을 완료하기 위해 신원 제공업체로 리디렉션됩니다

- 포털 액세스 - 인증이 성공하면 k-ID Compliance Studio에 로그인됩니다

SSO를 사용하여 포털에 액세스할 모든 팀 구성원과 조직의 도메인 식별자를 공유해야 합니다.